Новости Владивостока на VL.ru

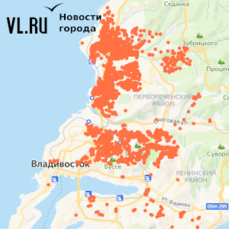

Полторы тысячи домов без горячей воды – во Владивостоке начались гидравлические испытания

Сегодня, 13 мая, во Владивостоке стартовали весенне-летние гидравлические испытания. Без горячей воды уже остался 1491 дом, большинство адресов пришлись на Ленинский, Первореченский и Советский районы. Испытания пройдут в четыре этапа и завершатся 11 июня, однако к этой дате горожанам не стоит ждать возвращения в дома горячей воды – ГВС зачастую подключают значительно позже из-за устранения прорывов и ремонта слабых участков на сетях.

Опрос

Насколько вы религиозны?

Результаты прошлого опроса

Владивосток - чистый город. Вовремя и без нареканий моются дороги и тротуары, убираются скверы, набережные, косогоры и дворы. Согласны с данным утверждением?

Всего проголосовало 4640 человек. Опрос проводился на площадках VL.ru с 24.04.2024 по 02.05.2024